Повідомлення Meta/Facebook на кшталт «We noticed unusual activity / Підозріла активність» майже завжди означає одне: система безпеки побачила нетиповий для вашого акаунта сценарій входу або керування бізнес-активами і намагається «пригальмувати» доступ, щоб зупинити можливий злам.

У 2026 році головний парадокс такий: ви можете робити все «біло», але якщо логіни виглядають як поведінка зловмисника (стрибки по гео, різні пристрої, нестабільний IP, нові ролі в Business Manager, різкі зміни платіжних даних), то спрацює авто-захист. Meta прямо описує, що unusual activity часто пов’язана з підозрілими входами з незнайомих локацій та/або несподіваними змінами бізнес-активів.

Чому IP так часто стає тригером «unusual activity»

Для системи ризик-скорингу IP — це швидкий сигнал «звідки прийшли». Він не є єдиним фактором, але дуже впливовий, бо по ньому легко оцінити:

- географію (країна/місто, «стрибки» між ними);

- тип мережі (мобільна, домашній провайдер, датацентр, корпоративний ASN);

- репутацію (чи не «засвічений» IP у спам/бот-активності);

- узгодженість з історією акаунта (чи збігається з вашими попередніми входами).

Коли ви заходите в Ads Manager/Business Suite з нового IP, Meta порівнює це з «нормою» для акаунта. Якщо норма — один провайдер і один регіон, а ви раптом заходите з іншої країни або з IP, схожого на VPN/датацентр, система сприймає це як типову картину компрометації. У сторонніх інструкціях для практиків часто прямо радять не міняти пристрої та IP без потреби, щоб не ловити логін-алерти та блоки.

Які сигнали, крім IP, посилюють ризик (і чому їх не можна ігнорувати)

Одна й та сама зміна IP може бути «нормальною» або «критичною» — залежить від контексту. Найчастіше «unusual activity» спрацьовує на комбінацію сигналів:

- Зміна пристрою/браузера: інший браузер, чистий профіль без cookies, інший User-Agent, інша роздільна здатність, інші шрифти/плагіни.

- Скидання сесій: інкогніто, часте видалення cookies, постійні «логін-лог-аут».

- Паралельні входи: два міста/країни в один день або одночасні сесії з різних мереж.

- Різкі зміни в Business/Work: додали нового адміна, підключили партнера, змінили домен, Pixel, або платіжний метод у короткий час.

- Ризикові патерни дій: різкий стрибок бюджету, масове створення кампаній/оголошень, аномальна частота подій.

Meta також може обмежувати доступ до інструментів, якщо бачить «підозрілий» сценарій з точки зору бізнес-активів — наприклад, неочікувані зміни або атипові дії з портфелем. У таких випадках обмеження інколи виглядають не як бан назавжди, а як «заморозка» можливостей: не можна додавати людей, створювати нові рекламні акаунти, керувати певними функціями.

Типові сценарії обмежень у Business/Work (як це виглядає на практиці)

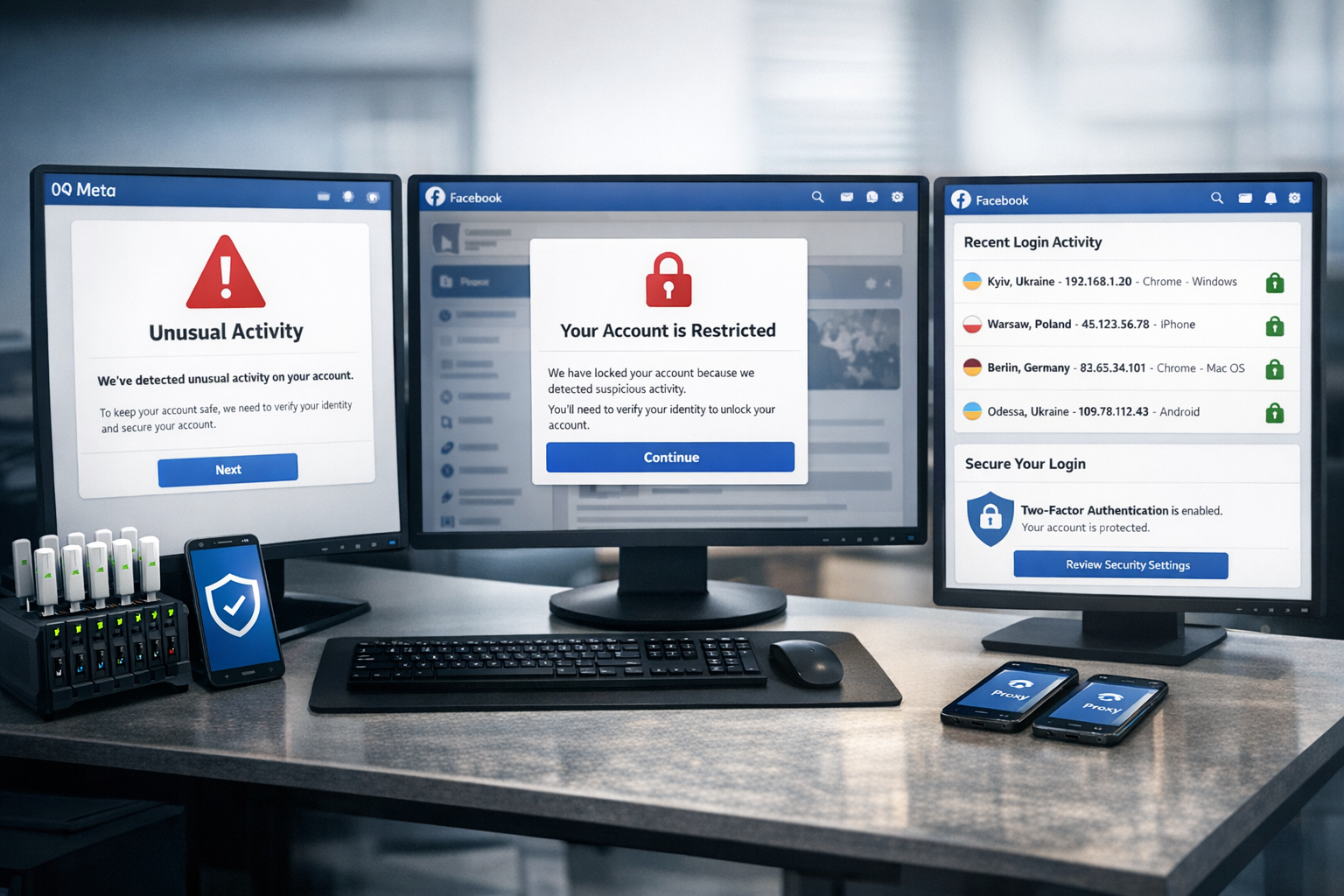

Коли спрацьовує «підозріла активність», ви можете побачити різні рівні реакції:

- Security check / checkpoint: підтвердження входу кодом, 2FA, підтвердження email/телефону, інколи — селфі/ID.

- Account temporarily restricted: тимчасові обмеження на дії (створення реклами, додавання людей, зміни в платіжках).

- Ad account restricted/disabled: обмеження саме рекламного акаунта, інколи з можливістю апеляції через Business Support Home.

- Втрата доступу до активів: акаунт є, але певні сторінки/пікселі/каталоги «відвалюються» або вимагають додаткової перевірки.

У практичних гайдах по відновленню доступу часто повторюється одна логіка: подивитися причину в «якість акаунта/підтримка бізнесу», підтвердити особу, посилити безпеку (2FA), після чого подавати запит на перегляд.

Чому «метання» по гео й пристроях майже гарантовано піднімає ризик

Уявіть, що ваш акаунт зазвичай заходить з Кишинева з домашнього провайдера. А потім за день:

- ранок — VPN з Німеччини;

- обід — мобільний інтернет з іншого оператора;

- вечір — RDP/сервер з датацентру;

- паралельно — ще один вхід з ноутбука дружини «щоб швидко подивитися».

Для людини це «звичайний робочий хаос», для антифроду — «схема зламу»: зловмисники часто пробують різні точки входу, поки не закріпляться, і паралельно міняють налаштування. Тому головне правило стабільних акаунтів — послідовність: один зрозумілий профіль входу, одна логіка IP, мінімум різких змін.

Як побудувати стабільні входи: практична модель «1 акаунт = 1 середовище»

Найнадійніша стратегія для роботи з Meta Business — зробити так, щоб кожен акаунт мав стабільний набір ознак: IP+гео, пристрій/браузер, сесії, і передбачувані дії. Нижче — модель, яку легко пояснити команді і реально виконувати.

Крок 1. Зафіксуйте «базове середовище» (пристрій + профіль браузера)

- Оберіть 1 основний комп’ютер (або 1 віртуальне робоче місце) для входів у Business/Ads.

- Використовуйте 1 браузер і окремий профіль під роботу з Meta (без змішування з «домашнім» серфінгом).

- Не запускайте роботу в інкогніто. Не чистіть cookies «на автоматі».

- Оновлення браузера/ОС робіть планово, а не «перед запуском кампанії».

Це потрібно не для «магії», а щоб зменшити кількість змін, які Meta має інтерпретувати. Якщо ви міняєте і IP, і браузер, і cookies — ви одночасно «ламаєте» три опори довіри.

Крок 2. Стабілізуйте IP-стратегію (і не плутайте «стабільний» зі «статичний»)

Стабільність для Meta — це не обов’язково одна IP-адреса назавжди. Це передбачуваний патерн:

- Один регіон: тримайте входи в межах однієї країни, а краще — одного міста/області.

- Один тип мережі: або домашній провайдер, або мобільна мережа, або корпоративна — але не «все по черзі».

- Без різких стрибків: якщо треба змінити країну/оператора, робіть це поступово (спочатку 1–2 входи без різких змін у бізнес-налаштуваннях).

Якщо команда працює віддалено, найпростіше рішення — єдина точка входу (наприклад, один робочий ПК/сервер з фіксованим правилами доступу) або чітке правило: «керуємо рекламним кабінетом тільки з одного середовища». Така дисципліна реально зменшує кількість security-check і «тимчасових обмежень», про що часто пишуть практичні посібники: уникати частих змін IP/пристроїв, тримати стабільний профіль перегляду.

Крок 3. Увімкніть безпеку так, щоб вона не зламала вам доступ

У 2025–2026 Meta активно підштовхує бізнес-акаунти до додаткових перевірок та підтверджень. Рішення типове:

- Увімкніть 2FA для всіх, хто має доступ до бізнес-портфелю (краще через Authenticator, а не SMS).

- Збережіть резервні коди в надійному місці (password manager/офлайн-сховище).

- Налаштуйте сповіщення про вхід та регулярно перевіряйте активні сесії.

Базова ідея проста: якщо Meta бачить ризиковий вхід, вона запускає перевірку — і вам треба мати інструменти пройти її швидко, не потрапивши в пастку «немає доступу до номера/пошти». У рекомендаціях по безпеці за 2026 рік окремо підкреслюють 2FA, контроль пристроїв входу та ревізію підключених застосунків.

Окремий тренд — passkeys (вхід через біометрику/пін пристрою). Meta анонсувала підтримку passkey для Facebook у мобільному застосунку як захист від фішингу, паралельно залишаючи паролі та 2FA як опції.

Крок 4. Приберіть «ризикові моменти» в Business Manager

Сильний тригер для системи безпеки — коли після нестандартного входу ви одразу міняєте бізнес-активи. Тому правила такі:

- Мінімум адмінів. Більше людей = більше точок ризику. Давайте ролі за принципом «мінімально необхідні».

- Не додавайте/не видаляйте користувачів хвилями. Краще по одному, з паузою, і з базового середовища.

- Не чіпайте платіжні дані у день, коли був security-check. Спочатку стабілізуйте доступ.

- Регулярно аудіюйте доступи: люди/партнери/інтеграції, підозрілі ролі, незнайомі підключення.

У чек-листах по реагуванню на підозрілу активність зазвичай радять перевіряти «де ви увійшли», змінювати пароль, вийти з усіх сесій, увімкнути 2FA, а в Business Manager — прибрати невідомих людей/партнерів і перевірити платіжки.

Крок 5. Якщо потрібні проксі: що важливо саме для Meta, щоб не підняти ризик

Проксі самі по собі не «погані» — поганий хаос. Якщо вам потрібні проксі (команда, багатокабінетність, тест гео, робота з клієнтами), то критично важливі три речі:

- Стабільне гео: не робіть щоденних стрибків між країнами. Для кожного акаунта — одна країна, бажано один регіон.

- Зрозумілий тип IP: для входів краще виглядають «людські» мережі (мобільні/домашні), а не датацентрові підозрілі ASN.

- Прив’язка до середовища: один і той самий браузер-профіль + одна логіка IP. Не змішуйте проксі і «звичайний інтернет» випадково.

Якщо ви використовуєте мобільні проксі, налаштуйте ротацію так, щоб вона не ламала сесію: змінювати IP під час активної роботи в Ads Manager — погана ідея. Безпечніше — фіксований IP-пул на час сесії і зміна між сесіями, з паузами.

Крок 6. «Гігієна входів» для команди: простий регламент, який реально працює

Ось короткий регламент, який варто просто вставити в Notion/інструкцію для байєрів та SMM:

- Входимо в Meta Business тільки з погодженого середовища (ПК/профіль браузера).

- Не логінимося «на хвилинку» з телефону/чужого ноутбука.

- Не чистимо cookies, не використовуємо інкогніто.

- Якщо треба змінити IP/гео — робимо це планово і не в день важливих змін/платежів.

- Будь-які дії з ролями/партнерами/платіжками — тільки з базового IP і після успішного входу без алертів.

- 2FA обов’язкова, резервні коди збережені.

Що робити, якщо «unusual activity» вже спрацювала

Головне — не погіршити ситуацію. Типова помилка: після алерта почати метатися ще сильніше (VPN, інший браузер, новий ПК). Краще діяти так:

- Зупиніться: не міняйте різко IP/пристрої, не додавайте людей, не змінюйте платіжки.

- Забезпечте контроль: змініть пароль, завершіть підозрілі сесії, увімкніть/перевірте 2FA.

- Перевірте Business Support Home / Account overview: там зазвичай показують, що саме обмежено і які кроки доступні (верифікація, запит на перегляд).

- Підготуйте докази: документи бізнесу (якщо є), підтвердження особи, скріншоти виправлень, коротке пояснення причин «нестандартного входу» (подорож, зміна провайдера, робота команди).

- Подавайте апеляцію один раз якісно, а не десять разів однаково — повтори без нової інформації часто лише погіршують шанси.

Як зменшити ризик обмежень у майбутньому: контрольний список

- Один акаунт = один браузер-профіль = одна логіка IP/гео.

- Не змішуйте «робочу» і «домашню» активність в одному профілі.

- 2FA для всіх + резервні коди + контроль сесій.

- Мінімізуйте зміни ролей, партнерів, платіжок (особливо після алертів).

- Будь-які гео-зміни робіть поступово, з «тихим» періодом без різких дій.

- Регулярно перевіряйте інтеграції та сторонні застосунки, які мають доступ до бізнес-активів.

FAQ: короткі відповіді на часті питання

Чи достатньо просто «статичного IP», щоб не було unusual activity?

Ні. Статичний IP може допомогти, але якщо ви паралельно міняєте браузер, чистите cookies або робите ризикові зміни в Business Manager, тригер все одно можливий. Працює не «один магічний параметр», а стабільність у сумі сигналів.

Чому інколи банить навіть при вході з одного міста?

Тому що IP — лише частина картини. Далі йде репутація мережі, зміни пристрою, аномалії в діях, підозрілі інтеграції або спроби входу від сторонніх.

Що робити, якщо команда в різних країнах?

Або організувати одну «точку входу» (керування Ads/Business з одного середовища), або видати чіткі правила: кожен акаунт має свій стабільний IP/гео і свій браузер-профіль, без перетинів і «швидких логінів» з випадкових мереж.

Як зрозуміти, що це не помилка, а реальна спроба зламу?

Перевірте активні сесії («де ви увійшли»), зміни email/телефону, нових адмінів/партнерів, нові кампанії та витрати. Якщо бачите невідомі дії — дійте як при інциденті: пароль, вихід з усіх сесій, 2FA, аудит доступів.

Яка головна порада одним реченням?

Зробіть ваші входи передбачуваними: стабільне середовище + стабільний IP-патерн + мінімум різких змін у бізнес-активах.

Детальніше про «репутацію IP»: чому одна адреса працює, а інша — провокує перевірку

Meta дивиться не лише на те, де ви знаходитесь, а й на те, наскільки типовою є мережа для реальних людей. Умовно, існує три великі групи:

- Домашні (ISP) — адреси провайдерів, які масово видаються абонентам. Виглядають природно.

- Мобільні (4G/5G) — адреси операторів мобільного зв’язку. Часто мають NAT, «плаваючі» IP, але при цьому виглядають як трафік зі смартфонів.

- Датацентрові — адреси хостингів/серверів. Для безпеки це найпідозріліший тип, бо з нього часто працюють боти, фарм, масові логіни.

Проблема виникає, коли ваш логін-ланцюжок схожий на автоматизацію: сьогодні датацентр, завтра VPN, післязавтра мобільний IP іншої країни. Навіть якщо кожен окремий крок «можна пояснити», алгоритм бачить сумарний ризик. Тому в рекламній практиці зазвичай радять тримати профіль перегляду й мережу стабільними, а будь-які експерименти робити окремо.

Безпечна «міграція» на інший IP або країну: як не зловити блок у день переїзду

Іноді зміна IP неминуча: відрядження, переїзд, зміна провайдера, нові правила роботи команди. У такі моменти важливо не поєднувати одразу два типи стресу для акаунта — «новий вхід» і «різкі бізнес-зміни».

Практичний сценарій міграції:

- День 1: вхід з нового IP, без змін у ролях/платіжках/кампаніях. Просто перегляд, перевірка доступів, легкі дії.

- День 2–3: робочі дії малого ризику (правки креативів, статуси, невеликі зміни бюджету).

- День 4+: лише після того, як входи проходять без алертів, робіть чутливі операції: додавання людей, підключення партнерів, зміни платіжних методів.

Ця «розкладка» працює, бо з точки зору Meta ви спочатку підтверджуєте, що це справді ви, а не нападник, який щойно отримав доступ і намагається швидко «переписати» бізнес. Саме тому багато гайдів з відновлення доступу радять спочатку пройти перевірки, підтвердити особу й увімкнути безпеку — а вже потім щось змінювати.

Найчастіші помилки, які піднімають ризик, навіть якщо IP «правильний»

- Спільний Wi‑Fi + кілька акаунтів: коли один офісний/кафейний IP використовують десятки людей і акаунтів, система може бачити аномальну концентрацію входів.

- Купа розширень у браузері: частина розширень інжектить скрипти, ламає завантаження сторінок або виглядає як інструменти автоматизації.

- Раптовий «масштаб»: різке збільшення витрат або кількості оголошень одразу після додавання нового користувача/платіжки.

- Нульова прозорість: відсутність 2FA, не підтверджені контакти, відсутні резервні коди — і будь-який security-check перетворюється на втрату доступу.

Окремо зверніть увагу на фішинг. У 2025–2026 Meta посилює захист від крадіжки паролів (зокрема через passkeys), але користувачі все одно часто «зливають» пароль на підробних сторінках. Тому стабільні входи — це ще й про те, щоб мати зрозумілу процедуру реагування: перевірка сесій, вихід з усіх пристроїв, 2FA, аудит ролей.